Ciberseguridad para profesionales IT

En este curso veremos los fundamentos en ciberseguridad para profesionales IT. Los riesgos, amenazas, arquitectura de seguridad, respuesta a incidentes son conceptos que aprenderás a lo largo de este curso desde la perspectiva de distintos frameworks de seguridad. Estos frameworks nos ayudan a diseñar e implementar una estrategia de ciberseguridad de forma contrastada y validada con un lenguaje estandarizado, independientemente de la empresa u organización en la que trabajemos. Conocerlos te permitirá avanzar en este área de conocimiento y te ayudará a escoger cuál puede ser el más indicado para implementar la arquitectura de seguridad de tu organización.

Fundamentos de Ciberseguridad

Esta sección está destinada a presentar el concepto de framework o marco de trabajo orientado a la ciberseguridad de la infraestructura IT de una empresa. Presentaremos conceptos comunes y varios modelos.

- Conocimientos básicos sobre Ciberseguridad 01:32

- Estándares y frameworks de ciberseguridad 06:32

- Ciberriesgos dentro de la infraestructura IT 09:35

- Estándares de seguridad: la serie ISO 27000 05:46

- COBIT de ISACA, el framework de mayor implementación mundial 05:54

- Proceso DSS05 de COBIT 5 06:05

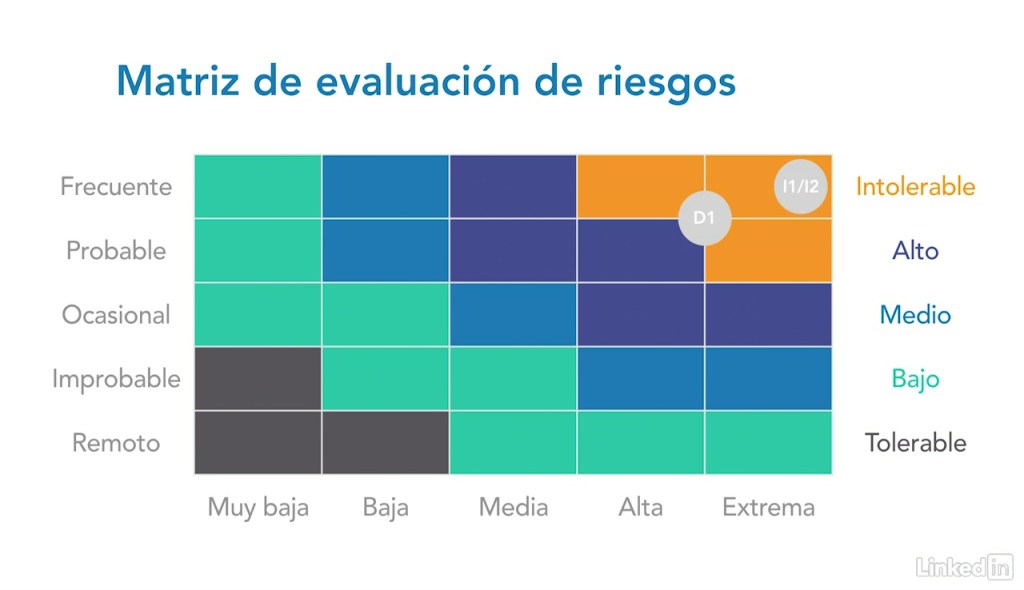

- Metodologías de control de riesgos 08:26

- Plan Director del Instituto Nacional de Ciberseguridad Español 06:11

- Framework Cyber Essentials de UK 06:31

Ciberamenazas e industria del cibercrimen

Los siguientes vídeos servirán para descubrir cómo funcionan las ciberamenazas y la industria del cibercrimen. Presentaremos amenazas específicas a modo de ejemplo y explicaremos varios conceptos de malware.

- Cyber Kill Chain® 06:35

- Tipos de amenazas y cibercrimen 05:49

- La industria del cibercrimen 07:10

- RAT (Troyano de Acceso Remoto) 05:20

- Ocultar malware mediante cloaking 04:16

- Ocultar información en flujos alternativos de datos 10:07

- Escondiendo malware mediante rootkits 05:28

- Amenazas Persistentes Avanzadas (APTs) 06:32

- Ransomware: secuestro de archivos 06:10

Arquitectura de seguridad en IT

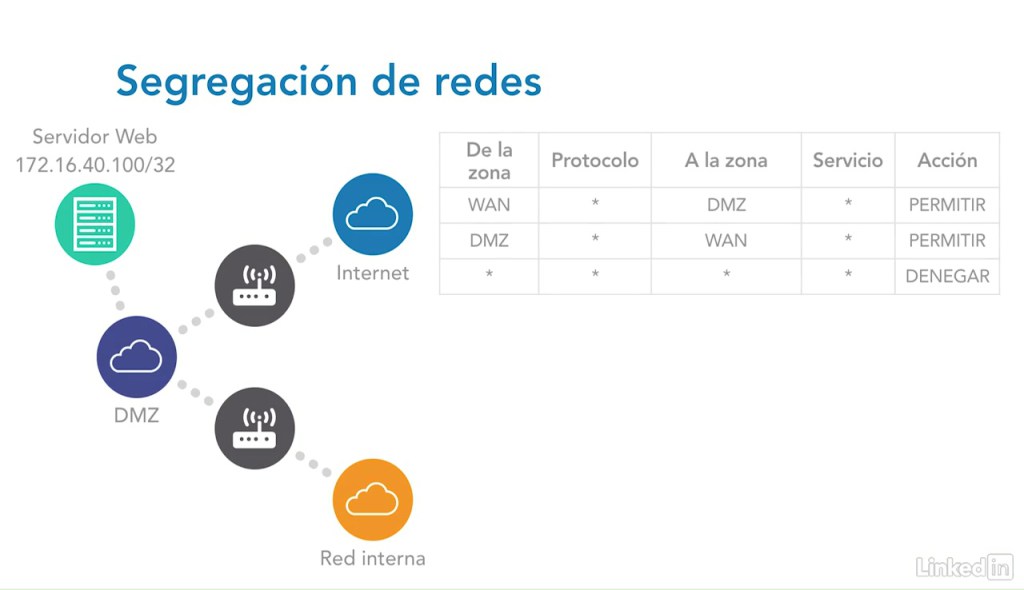

A la hora de implementar un plan de seguridad en una empresa, debemos tener en cuenta distintos factores, sobre todo la integración con el proyecto de empresa. En este capítulo estudiaremos distintas áreas de adaptación en base a varios frameworks.

- Requisitos de seguridad y framework SABSA 07:48

- Arquitectura de riesgos de seguridad (De CIA a SABSA) 05:31

- Selección de controles de seguridad en IT 05:37

- Gestión de acceso e identidad de usuarios 08:02

- Implementación de seguridad preventiva 10:15

- Monitorización y alertas para nuestra infraestructura 06:26

Gestión de incidentes en el marco de seguridad empresarial

Conociendo los distintos marcos de seguridad que podemos aplicar y las amenazas a las que estamos expuestos, lo que queda es prepararse y saber responder a los incidentes que nuestra organización pueda encontrarse en el día a día.

- Gestión de respuesta a incidentes 05:47

- Prepararse para un incidente informático 06:56

- Responder a un incidente en materia de IT 07:40

Capturas:

Datos técnicos:

- Formato: .MP4

- Resolución: 1280x720p

- Tamaño: 329 MB

- Idioma: Español

- Formadores: Sergio R.-Solís

- Contenido: 27 Videos

- Duración: 2:58 horas

- Software: SQL Server, SQL Server 2016

- Archivos Base: NO contiene

- Fecha de publicación: 29-ago-2017

- Empresa: Video2Brain

USUARIOS PREMIUM

Descarga directa sin publicidad y cero cortadores

Uploaded, Uploadbin, File-Up, Katfile, Mega

¿Aun no tienes cuenta Premium? Clic Aquí

Link Publico:

Contraseña / Password :